Ataki DDoS są jednymi z najczęściej wyszukiwanych fraz w Google, zarówno w kontekście zabezpieczania się przed nimi jak i ich przeprowadzania. Niezależnie od tego, czy jesteś początkującym hakerem, czy też chcesz zaszkodzić konkurencji warto pamiętać, że ataki DDoS według Kodeksu Karnego obowiązującego w Polsce są przestępstwem. Zapraszamy na krótki przegląd konsekwencji, jakie mogą grozić za zorganizowanie takiego ataku.

Spis treści

DDoS „na zamówienie”

Wszystkie statystyki jednoznacznie potwierdzają, że liczba ataków DDoS szybko rośnie z każdym rokiem. Rośnie nie tylko ich ilość, ale także wydłuża się czas trwania takiego ataku.

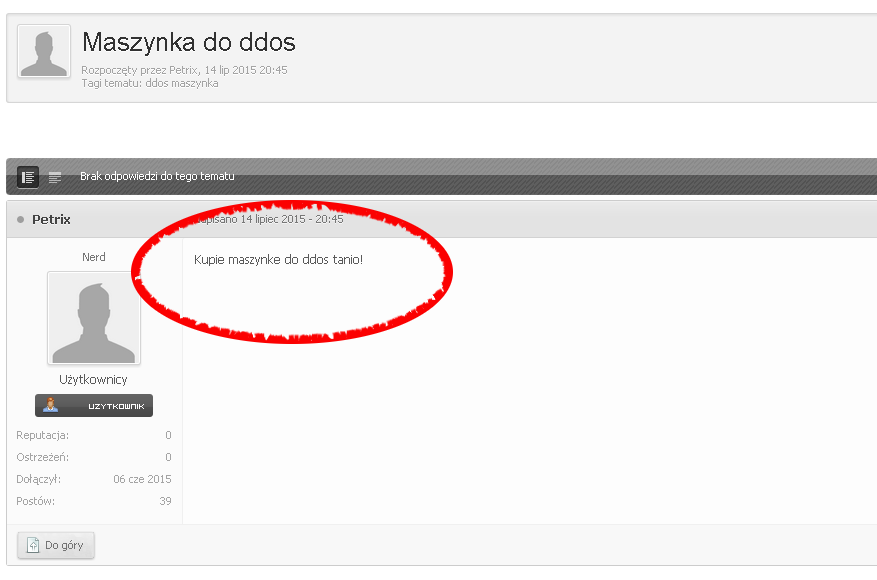

Na polskich grupach dyskusyjnych coraz częściej pojawiają się zapytania o generatory DDoS, czy oferty przeprowadzenia takich ataków na zlecenie. Poniżej jedno z takich pytań dotyczących kupienia oprogramowania do przeprowadzania ataków DDoS.

Instytucje monitorujące internet potwierdzają, że ceny przeprowadzania ataków DDoS „na zamówienie” z roku na rok są coraz niższe.

Amerykańskie media doniosły w bieżącym roku, o aresztowaniu 17-latka, którego oskarżono o ataki DDoS na systemy informatyczne największych szkół średnich w Stanach Zjednoczonych.

DDoS uniemożliwił uczniom korzystanie z podręczników elektronicznych, przeprowadzanie lekcji z wykorzystaniem różnych webowych zasobów, a nawet ograniczył dostęp administracji do aplikacji naliczającej wypłaty pracowników szkół.

Problem był na tyle dotkliwy, że zainteresowało się nim FBI – zwłaszcza po cyberincydencie, który uniemożliwił przeprowadzenie egzaminu (utracono wyniki i uczniowie musieli powtarzać egzamin nawet parokrotnie). Co istotne, ustalono że nastolatek płacił za przeprowadzanie tychże ataków DDoS.

Siedemnastolatkowi w Stanach Zjednoczonych grożą kary finansowe oraz pobyt do 180 dni w specjalnym zakładzie dla młodocianych przestępców. A co groziłoby mu w Polsce?

DDoS a Kodeks Karny

Obowiązujący w Polsce Kodeks Karny definiuje 2 artykuły, pod które „podpada” sprawca ataków DDoS – ich brzmienie znajdziemy w…

Rozdział XXXIII „Przestępstwa przeciwko ochronie informacji”

Pierwszy artykuł dotyczy utrudniania dostępu osobie uprawnionej do istotnej informacji.

Art. 268. § 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa lub zmienia zapis istotnej informacji albo w inny sposób udaremnia lub znacznie utrudnia osobie uprawnionej zapoznanie się z nią, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

§ 2. Jeżeli czyn określony w § 1 dotyczy zapisu na informatycznym nośniku danych, sprawca podlega karze pozbawienia wolności do lat 3.

§ 3. Kto, dopuszczając się czynu określonego w § 1 lub 2, wyrządza znaczną szkodę majątkową, podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Drugi artykuł brzmi podobnie, lecz dotyczy zakłócania procesu przetwarzania informacji.

Art. 268a. § 1. Kto, nie będąc do tego uprawnionym, niszczy, uszkadza, usuwa, zmienia lub utrudnia dostęp do danych informatycznych albo w istotnym stopniu zakłóca lub uniemożliwia automatyczne przetwarzanie, gromadzenie lub przekazywanie takich danych,podlega karze pozbawienia wolności do lat 3.

§ 2. Kto, dopuszczając się czynu określonego w § 1, wyrządza znaczną szkodę majątkową,podlega karze pozbawienia wolności od 3 miesięcy do lat 5.

Powyższe artykuły dotyczą konsekwencji prawnych ataków DDoS, a tym samym spowodowanie ograniczenia dostępu do informacji. W przypadku, gdy haker nie tylko zakłóca pracę systemu informatycznego atakiem DDoS, ale dokona włamania do systemu informatycznego i zniszczy lub zmieni dane, podpada wówczas pod inne artykuły Kodeksu Karnego – ale to wątek na osobny wpis.

Co istotne:

Ściganie przestępstwa określonego w § 1-2 następuje na wniosek pokrzywdzonego.

Oznacza to, że sam fakt ataku DDoS na zasoby informatyczne firmy czy instytucji rządowej bądź samorządowej, nie uruchamia ścigania tego przestępstwa „z urzędu”.

Statystyki

Dane z rejestrów polskiej policji pokazują, że przestępstwa opisane w wyżej przytoczonych artykułach Kodeksu Karnego nie są rzadkością.

art. 268 i 268 a

| ROK | liczba postępowań wszczętych | liczba przestępstw stwierdzonych |

| 2014 | 743 | 572 |

| 2013 | 765 | 589 |

| 2012 | 796 | 884 |

| 2011 | 885 | 629 |

| 2010 | 690 | 479 |

| 2009 | 555 | 1115 |

| 2008 | 366 | 249 |

| 2007 | 244 | 168 |

| 2006 | 201 | 136 |

| 2005 | 152 | 98 |

| 2004 | 105 | 89 |

| 2003 | 114 | 138 |

| 2002 | 89 | 167 |

| 2001 | 60 | 118 |

| 2000 | 66 | 48 |

| 1999 | 59 | 49 |

Statystyki nie pozostawiają złudzeń, liczba cyberataków które zakłóciły działanie systemów informatycznych to nie są sporadyczne incydenty. Jeżeli weźmiemy pod uwagę fakt, że przestępstwo nie jest ścigane z urzędu, to realna liczba cyberataków jest wielokrotnie wyższa.

A co z „twórcami” oprogramowania DDoS?

Na początku tego wpisu pokazałem zrzut z ekranu jednego z forum dyskusyjnego. Okazuje się, że stworzenie oprogramowania do ataków DDoS także jest przestępstwem według Kodeksu Karnego, które zagrożone jest karą pozbawienia wolności.

Art. 269b. § 1. Kto wytwarza, pozyskuje, zbywa lub udostępnia innym osobom urządzenia lub programy komputerowe przystosowane do popełnienia przestępstwa określonego w art. 165 § 1 pkt 4, art. 267 § 3, art. 268a § 1 albo § 2 w związku z § 1, art. 269 § 2 albo art. 269a, a także hasła komputerowe, kody dostępu lub inne dane umożliwiające dostęp do informacji przechowywanych w systemie komputerowym lub sieci teleinformatycznej,podlega karze pozbawienia wolności do lat 3.

§ 2. W razie skazania za przestępstwo określone w § 1, sąd orzeka przepadek określonych w nim przedmiotów, a może orzec ich przepadek, jeżeli nie stanowiły własności sprawcy

Jak tutaj wygląda sytuacja w policyjnych statystykach dla tego przestępstw?

art. 269 b

| ROK | liczba postępowań wszczętych | liczba przestępstw stwierdzonych |

| 2014 | 47 | 43 |

| 2013 | 42 | 28 |

| 2012 | 21 | 27 |

| 2011 | 38 | 29 |

| 2010 | 35 | 71 |

| 2009 | 23 | 18 |

| 2008 | 12 | 12 |

| 2007 | 4 | 4 |

| 2006 | 9 | 9 |

| 2005 | 6 | 6 |

Wnioski

Czytając powyższe artykuły Kodeksu Karnego nie ma wątpliwości, że polskie prawo pozwala na karanie cyberprzestępców. Jednak złapanie cyberprzestępcy jest zdecydowanie trudniejsze niż przestępcy działającego w realu.

Internet nie zna granic, różnicy czasu czy przestrzeni geograficznej. Oprogramowanie do ataków DDoS nie jest pojedynczym programem zainstalowanym na jakimś serwerze czy kompterze – to oprogramowanie przypominające wirusa, który wykorzystuje komputery lub systemy informatyczne nieświadomych użytkowników. Cyberprzestępcą może być zarówno pracownik firmy, której systemy są atakowane DDoS’em, jak również może to być haker siedzący przed ekranem komputera po drugiej stronie ziemskiego globu.

Dlatego najpierw należy się zabezpieczyć przed atakami DDoS, a potem dopiero składać zawiadomienie o popełnieniu przestępstwa – mając pewność, że takie ataki DDoS nie zaburzą pracy systemów informatycznych.

A taką profesjonalną ochronę przed atakami DDoS zapewnia Data Space TUTAJ i jej zespół oficerów bezpieczeństwa, monitorujących 24h na dobę łącza swoich Klientów – resztę zostawmy Policji.