Dawno, dawno temu …

W średniowieczu budowano zamki obronne w celu ograniczenia dostępu dla „niechcianych gości”. Dostępu zarówno do wnętrza zamku, jak również dostępu do terytorium kraju. Jedną z metod ograniczania dostępu do zamku był wysoki mur (mur w języku angielskim to wall). Dodatkowo, w średniowieczu, mury zamku – w nocy – doświetlano zapalonymi pochodniami, aby widoczny był każdy ruch w dolnej części muru. W ten sposób powstał „ognisty mur”, pojęcie przeniesione dzisiaj do świat internetu, znanym szerzej pod nazwą FIREWALL. Zamkowy mur stanowił ważny element fortyfikacji, dlatego specjalnie dbano o jego konstrukcję i stan techniczny. Co bogatszy władca otaczał mur dodatkowo fosą z wodą, aby nikt niepostrzeżenie nie dostał się w pobliże muru, wspiął się po nim i wszedł do zamku z pominięciem bramy pilnowanej przez strażników.

Jedną ze skuteczniejszych metod poradzenia sobie z takim zamkowym murem było wydrążenie tunelu, zwanego częściej podkopem. Czasami władcy zamków specjalnie kazali budować podziemne tunele, którymi potajemnie mogli wychodzić poza mury zamku lub też podczas oblężenia wysyłać kurierów z wiadomościami czy wezwaniem o pomoc. W obu przypadkach tunel stanowił rodzaj sekretnej drogi do zamku, której zadaniem było pominięcie strefy ochronnej (samego muru jak również strażników).

Dzisiejsze mury

Współczesne systemy wymiany informacji specjalnie nie różnią się od średniowiecznego zamku. Na brzegu sieci komputerowej znajduje się elektroniczny strażnik, zwany firewallem. Zadaniem tego urządzenia jest monitorowanie ruchu pakietów przybywających ze świata do firmowej sieci komputerowej oraz reagowania na wszelkiego rodzaju incydenty lub anomalie.

Podobnie jak w przeszłości w zamkach istniały sekretne przejścia, tak samo jest w przypadku współczesnych „murów obronnych” sieci komputerowych. Wymyślono rodzaj autoryzowanego tunelu „przez Internet”, poprzez który dużo bezpieczniej przesyła się informację. Stworzono metodę komunikacji klient-serwer, w której dane podlegają szyfrowaniu.

Bardzo łatwo rozpoznać taki tryb pracy, ponieważ w adresie URL strony serwisu internetowego skrót HTTP://, zmienia się na skrót HTTPS://.

Ponadto w pasku adresu URL pojawia się często ikona informująca, czy klucz elektroniczny użyty do zaszyfrowania wiadomości jest wiarygodny – najczęściej pojawia się wówczas ikona kłódki w kolorze zielonym (![]() ).

).

HTTPS (z ang. Hypertext Transfer Protocol Secure) – to szyfrowana wersja protokołu przesyłania informacji w sieci WWW (HTTP), w której do kodowania informacji używa się protokołu SSL. Celem jest zapobieganie przechwytywaniu i podmienianiu informacji przesyłanej pomiędzy przeglądarką internetową a serwisem WWW.

Sposób przekazywania informacji w sieciach komputerowych poprzez tunel, dokłada w całym procesie dodatkowe czynności. Przed wysłaniem informacji należy ją zakodować, a w miejscu odebrania informacji należy dokonać odkodowania. Oczywiście dochodzi problem autoryzowania kluczy szyfrujących, aby obie strony wymiany danych miały pewność, że nikt niepowołany nie odkodował transmitowanych danych.

Cały proces wydaje się być niespecjalnie skomplikowany, jednak dla serwisów obsługujących miliony sesji WWW, np. stron banków internetowych, każda dodatkowa czynność przetwarzania informacji ma ogromne znaczenie. Odkodowanie informacji wymaga dodatkowych zasobów obliczeniowych oraz wydłuża czas wymiany informacji. A każdy z nas dokładnie wie jak irytujące jest otwieranie się strony WWW z opóźnieniem paru sekund.

Ponadto w całym procesie przesyłania zakodowanych informacji, wymagana jest jeszcze weryfikacja autentyczności takiego serwisu WWW, a właściwie jego klucza kodującego. Nie będę rozwijał tego wątku, ponieważ to temat na osobną opowieść o działaniach hakerów podszywających się pod serwisy WWW.

Czy tunel SSL chroni przed atakami hakerskimi?

Odpowiedź na tak postawione pytanie jest krótka: NIE! A dokładniej mówiąc – JUŻ NIE!

Podobnie jak tunel pod murami średniowiecznego zamku, także i ten cyfrowy tunel może służyć przestępcom. Większość firewall’i stosowanych przez przedsiębiorstwa jest w stanie monitorować ruch IP jaki przychodzi do komputerowej sieci firmy ze świata. Jednak tylko najbardziej zaawansowane modele firewall’i mają funkcję zaglądania do tego co przesyłane jest w tunelu SSL.

Urządzenia firewall, które nie posiadają funkcji odkodowania sesji SSL, praktycznie nie analizują tego co przesyłane jest w takim tunelu. Tym samym hakerzy, przesyłając swoje informacje w tunelu SSL, omijają zabezpieczenia firewalla.

Mówiąc oględnie, przechodzą podkopem pod murem zamku i wychodzą z niego w jakimś zakątku warowni. To co uda się z tego miejsca zdziałać zależy od miejsca zakończeniu tunelu (miejsca w sieci komputerowej przedsiębiorstwa).

Z uwagi na to, że kodowanie przesyłanej informacji pomiędzy przeglądarką a serwerem znacząco poprawia bezpieczeństwo, metoda ta jest coraz powszechniej stosowana (np. przez Facebook’a czy Google’a). Zwiększenie popularności takiej formy transferu danych zwiększyło również zainteresowanie tym protokołem grup hakerskich.

DDoS i SSL

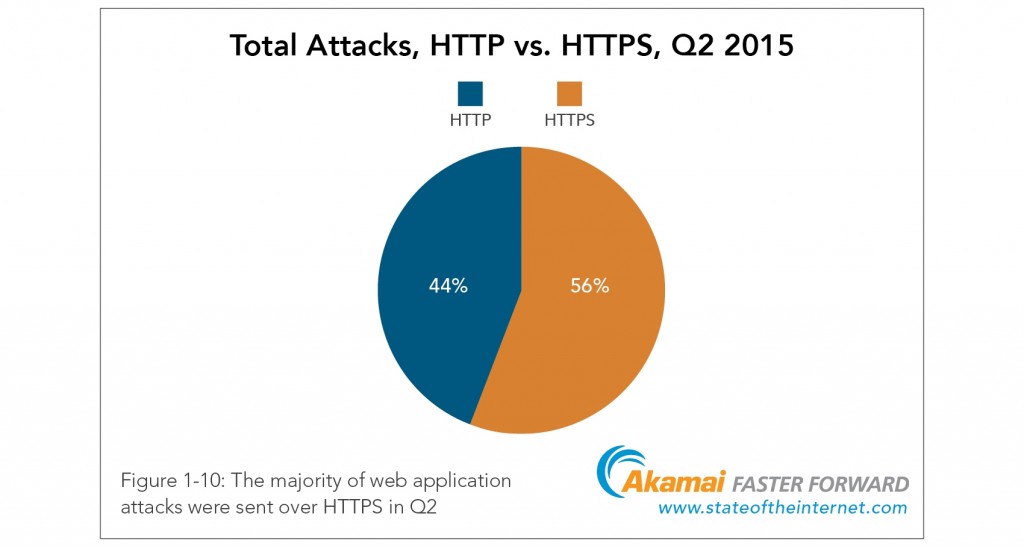

Statystyki firmy Radware potwierdzają, ze w ostatnich latach liczba ataków DDoS wykorzystujących tunel SSL wzrosła o blisko 48%. Statystyki firmy Akamai także nie pozostawiają złudzeń.

Istnieje parę metod realizacji ataków DDoS, które wykorzystują tunel SSL do osiągnięcia efektu wyczerpania zasobów informatycznych serwisu WWW. Przykładowo: HTTPS floods, THC-SSL-DoS, GET Flood DDoS attack, POST Flood DDoS attack, SSL Flood DDoS attack.

W przypadku ataków z użyciem tunelu SSL problem jest znaczący, ponieważ po pierwsze większość firewall’i „nie zagląda” do takich tuneli, czyli atak omija skutecznie zabezpieczenie. Po drugie administrator serwisu WWW ma kłopot z identyfikacją źródła problemu, ponieważ monitorowanie serwisu WWW wykaże problemy, ale nie wskaże powodu. A po trzecie, spora część firewalli nie identyfikuje ataków typu DDoS.

Szczególnie istotne jest to w przypadku ataków wolumetrycznych z wykorzystaniem SSL. Zwykły firewall nie wykryje takiego ataku, a jednocześnie po stronie serwisu WWW wymagana jest dodatkowa moc obliczeniowa dla potrzeb odkodowania przesłanej informacji oraz odpowiednio duże pasmo do przyjęcia sporej ilości danych transferowanych w tunelach SSL. W takim wypadku haker uzyskuje potrójną korzyść, zajmuje pasmo, wysyca zasoby obliczeniowe serwisu WWW (potrzebna dodatkowa moc obliczeniowa na dekodowanie informacji) oraz omija firewall’a.

Ochrona przed takim atakiem DDoS to prawdziwe wyzwanie dla systemów cyberochrony oraz … administratorów. Na tym nie koniec problemów z tunelami SSL.

Wszystko wymaga czasu

Firewall’e, które posiadają funkcję odkodowywania sesji SSL muszą posiadać cyfrowy klucz do dekryptażu. To najważniejszy element cyfrowego zabezpieczenia przesłanej informacji wykorzystujących protokół SSL. W efekcie, jeżeli haker dostanie się do firewall’a to wejdzie w posiadanie tej cennej informacji. Sytuacje takie nie są rzadkie, ponieważ konfigurowanie ustawień firewall wymaga sporej wiedzy technicznej o sieciach, atakach oraz chronionej sieci komputerowej. Niestety w wielu firmach informatycy nie zawsze chcą się przyznać, że ich umiejętności są zbyt skromne, aby poprawnie ustawić wszystkie zabezpieczenia.

Każde odbieranie informacji wysłanej w zakodowanym tunelu wymaga zasobów i czasu potrzebnych do odkodowania przesłanych danych. W przypadku bardzo ruchliwych serwisów internetowych, np. sklepów internetowych, najważniejszy jest … czas. Wolno reagujący serwis zakupowy skutkuje kiepską oceną klientów oraz porzucaniem koszyka zakupów w takim serwisie.

Tutaj najtrudniejsze jest wykrywanie i mitigowania ataków DDoS, których jedynym celem jest wyczerpanie zasobów informatycznych serwisu. Praktycznie każdą sesję SSL należy odebrać, odkodować i nawiązać komunikację z przeglądarką klienta (lub programem hakera, udającym przeglądarkę). Wykrycie, który tunel SSL jest atakiem hakerskim DDoS staje się kluczowe, aby niepotrzebnie nie blokować sobie drogich zasobów informatycznych (mocy obliczeniowej).

A są jakieś dobre wiadomości?

Data Space do ochrony swoich klientów wykorzystuje platformę firmy Radware. Jednym z ważnych wyróżników tej platformy jest sposób radzenia sobie z atakami DDoS, które odbywają się z wykorzystaniem tuneli SSL.

Niewątpliwym atutem jest specjalna konfiguracja sprzętowa systemu, która obsługuje tunele SSL. Do analizy komunikacji klient-serwer z wykorzystaniem tunelu SSL przewidziano specjalny moduł sprzętowy, którego zadaniem jest odciążenie zasobów informatycznych systemu obronnego. Tym samym dedykowany moduł sprzętowy systemu Radware przejmuje na siebie całość procesu odkodowania informacji w przesłanym tunelu SSL, a zasadniczy system analityki cyberataków (w tym DDoS) dokonuje weryfikacji czy aktywność „osłonięta tunelem” nie jest atakiem DDoS lub inną aktywnością hakerów. Dopiero odfiltrowany ruch IP przesyłany jest do prawdziwego serwisu HTTP, dzięki czemu zabezpiecza się aplikację przed wyczerpaniem zasobów mocy obliczeniowej.

Takiej opcji w średniowiecznym zamku nie mieli.