Jednym z głównych produktów łotewskiej firmy Mikrotik jest bazujący na Linuxie router software’owy, oferowany pod nazwą RouterOS.

W Polsce nie ma niezależnego ISP (Internet Service Provider – Dostawca usług internetowych), który nie znałby tego rozwiązania, a setki ISP w naszym kraju wykorzystuje sprzęt firmy Mikrotik – w tym także ma zbudowaną sieć przy wykorzystaniu software’owych routerów, na bazie systemu RouterOS.

Duża popularność rozwiązania, nie tylko w Polsce, sprawiła, że od jakiegoś czasu rozwiązania tej firmy są w kręgu zainteresowań hakerów.

Scenariusz działania atakujących w zakresie systemu Mikrotik wpisuje się w schemat wykorzystania do ataków DDoS urządzeń podłączonych do sieci, a w szczególności wykorzystania IoT.

Atakujący urządzenia z systemem RouterOS potrafią przejąć zdalną kontrolę nad urządzeniem i wykonywać na nim różne polecenia. Firma Kaspersky opublikowała informacje o ataku APT, który nazwano Slingshot (link: https://s3-eu-west-1.amazonaws.com/khub-media/wp-content/uploads/sites/43/2018/03/09133534/The-Slingshot-APT_report_ENG_final.pdf).

Przypuszcza się, że Slingshot jest elementem większej sieci botnet, którą nazwano Hajime.

Oczywiście schemat zastosowany do przejęcia kontroli na routerami z systemem RouterOS jest wykorzystywany także do innych rozwiązań, np. AirOS firmy Ubiquiti (w tym artykule skupię się wyłącznie na rozwiązaniu firmy Mikrotik, która w Polsce ma olbrzymią popularność w sieciach ISP i wielu przedsiębiorstwach)

Podatność RouterOS

Routery firmy Mikrotik wykorzystywane są często przez mniejszych operatorów ISP, jako router brzegowy lub router szkieletowy w swoich sieciach. Takie zastosowanie wynika przede wszystkim z jego ceny (koszt licencji 45-250 USD) oraz możliwości (wspiera protokoły BGP, OSPF, MPLS, IPv6). Alternatywne rozwiązania hardware’owe kosztują przynajmniej 10x więcej.

Rozprzestrzenianie się botnetu po systemach RouterOS wykorzystuje agresywne skanowanie portu 8291 w światowych zasobach internetu. W ten sposób hakerskie narzędzia infekujące namierzają urządzenia z systemem Mikrotik. Po zidentyfikowaniu adresu IP, na którym działa taki router, wykorzystywana jest znana luka w zabezpieczeniach Mikrotik – ChimayRed HTTP lub SMB.

SMB

Podatność związana z przepełnieniem bufora w usłudze SMB podczas przetwarzania komunikatów żądania sesji NetBIOS. Ponieważ przepełnienie bufora następuje przed uwierzytelnieniem, tym samym atakujący, jako nieuwierzytelniony, może z łatwością wykonywać zdalnie kod na systemie operacyjnym RouterOS.

ChimayRed HTTP

Serwer HTTP wbudowany w router potrafi nieprawidłowo sprawdzić dane wprowadzone przez użytkownika. Nieuwierzytelniony, zdalnie atakujący haker wysyła żądanie POST do zapisu danych do dowolnej lokalizacji serwera WWW, powodując odmowę wykonania takiej usługi lub też wykonanie niepożądanego kodu.

Infekowanie

Botnet, do którego włączane są przejęte urządzenia z systemem RouterOS, ma wbudowany mechanizm samoinfekowania kolejnych urządzeń. Podstawową oznaką takiej aktywności jest skanowanie portu 8291 pakietami TCP.

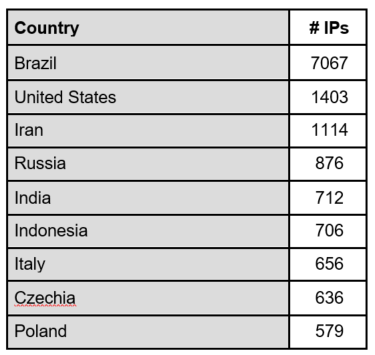

Zespół analityczny firmy Radware w ciągu tylko jednego dnia zidentyfikował w Polsce ponad 500 urządzeń. Poniżej krótka tabela przedstawiająca liczbę unikalnych adresów IP, podatnych na przejęcie kontroli systemu RouterOS (źródło: Radware).

Wiedza o tym, gdzie w sieci znajdują się podatne urządzenia z systemem RouterOS, pozwala na automatyczne uruchomienie skryptów sprawdzających wyżej wymienione podatności i przejęcie kontroli nad każdym niezabezpieczonym urządzeniem.

Jako ciekawostkę podam, że szybki skan sieci internet w zakresie wykonania testu, czy routery podłączone do sieci jako hasła do zalogowania wykorzystują słowo: password (hasło domyślne w wielu domowych routerach) wykazuje blisko 1500 urządzeń. A liczba kamer IP, w których do zalogowania wystarczy podanie admin:admin to lista blisko 4000 urządzeń. Mając dostęp do tych urządzeń można bez problemu realizować np. wolumetryczne ataki DDoS na dowolny adres IP.

Po co zdalny dostęp do RouterOS?

Routery z systemem RouterOS instalowane są jako routery brzegowe lub szkieletowe, na których realizowane są punkty styku z różnymi sieciami ISP czy punktami wymiany ruchu. To oznacza, że urządzenia mają dostęp do łączy internetowych o dużych przepływnościach (nx1Gpbs, nx10Gbps). To idealne warunki do przeprowadzania ataków DDoS.

Jak się chronić?

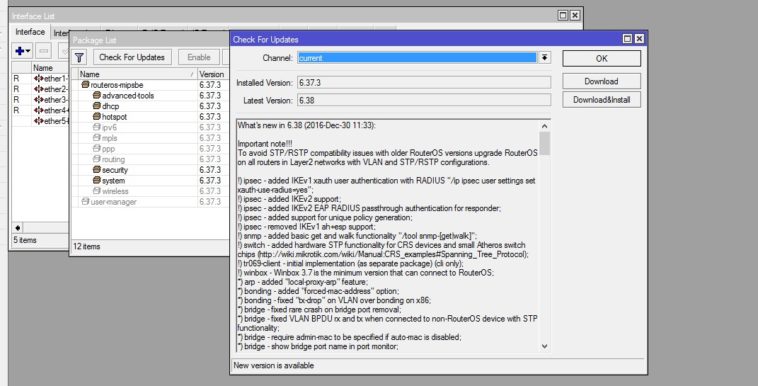

Przeciwdziałanie jest stosunkowo proste. Firma Mikrotik rekomenduje, jeżeli to możliwe, blokadę portów 80/8291 na firewallu i jak najszybszy upgrade systemu RouterOS do wersji 6.41.3 (lub wyższej), która pozbawiona jest wyżej wymienionych podatności. W ten sposób uniknie się przejęcia kontroli nad routerem i wykorzystania go np. do wolumetrycznych ataków DDoS.

Jeżeli chcesz sprawdzić, czy Twój sprzęt nie jest już zainfekowany i wykorzystany w botnecie, użyj skanera Loki (link: https://github.com/Neo23x0/Loki/releases).