Umiejętność wykorzystania istniejących systemów do ataku DDoS – nie znają granic. A im bardziej popularny i powszechny system, tym gorzej dla atakowanych. Okazuje się, że ataki DDoS można wygenerować wykorzystując nawet najpopularniejszy CMS jakim jest WordPress.

WordPress – bardzo popularna platforma do tworzenia stron WWW, serwisów internetowych, czy też blogów – nie wymagająca znajomości języka programowania np. HTML. Szacuje się, że w Internecie blisko 75 milionów witryn internetowych opartych jest o system WordPress.

Znany jest przypadek wykorzystania ponad 162.000 zwyczajnych witryn zbudowanych w oparciu o system WordPress do przeprowadzenia ataku DDoS. Oczywiście nikt nie pytał właścicieli, czy może „skorzystać z ich WordPress’a”.

W jaki sposób można zaprząc system WordPress, aby generował ataki DDoS? Otóż nie jest to tak specjalnie skomplikowane. Podobnie zresztą jak i obrona przed takim nieautoryzowanym nadużyciem.

Ataki DDoS i WordPress

Co pozwala wykorzystać popularny CMS jako narzędzie do generowania ataków DDoS? Odpowiedź jest prosta: luki w zabezpieczeniach.

Jest parę metod, które potrafią wykorzystać popularny system do kreowania witryn internetowych, do przeprowadzenia ataku DDoS. Najpopularniejszym jest …

Pingback

Podstawowym „narzędziem” do ataku DDoS jest interfejs XML-RPC zawarty w WordPress, a właściwie jego element – Pingback.

Pingback to specjalny protokół, który wspiera blogerów w obserwacji reakcji na ich wpisy. Dzięki temu protokołowi możemy otrzymywać informacje, że ktoś powołał się na informacje wskazane w danym wpisie, np. na blogu.

Nie wdając się w zawiłości techniczne, haker może przy pomocy protokołu Pingback wysyłać tysiące fałszywych zapytań do różnych niezabezpieczonych serwisów korzystających z WordPress. W takim fałszywym zapytaniu, podaje jako źródło zapytania, adres IP serwisu WWW, który chce atakować.

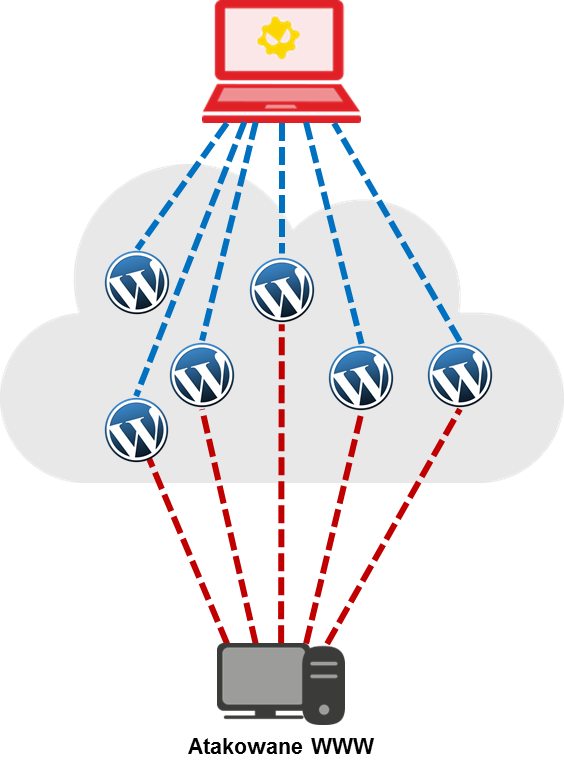

Każde takie zapytanie Pingback wywołuje odpowiednią odpowiedź, która jest wysyłana … na adres zaatakowanego serwisu WWW. Poniższy rysunek objaśnia sposób działania tej formy ataku DDoS.

Wykorzystując tę metodę ataku DDoS, haker stoi „w cieniu”. Ruch IP generowany jest z przypadkowych adresów IP, za którymi stoją realne i w pełni funkcjonujące serwisy internetowe – korzystające z WordPress. Choć luka w zabezpieczeniach systemu WordPress znana jest od 2007r., to dopiero parę lat temu została ona „załatana”. Jest tylko jeden warunek, trzeba używać zawsze aktualnej wersji systemu WordPress. Niestety bardzo wielu użytkowników tego narzędzia w ogóle nie dokonuje aktualizacji. Ale to nie koniec możliwości WordPress w generowaniu ataków DDoS.

Pingback powraca

Opisana powyżej metoda służyła do ataku wolumetrycznego, którego celem było zalewanie atakowanego serwisu WWW ruchem pakietów, z różnych stron świata – z tysięcy różnych adresów IP. Okazuje się, że użytkownicy WordPress wciąż nie przejmują się bezpieczeństwem swoich witryn WWW, w dalszym ciągu duża ilość instalacji tego CMS jest podatna na wykorzystywanie przez hakerów.

Od pewnego czasu wraca do łask hakerów wykorzystanie Pingback do ataków DDoS – tym razem wykorzystują ten protokół nie do zalewania strumieniem pakietów, ale do ataków aplikacyjnych (warstwa 7). Okazuje się, że można wysyłać żadanie XML-RPC do zwykłych witryn WWW, „instruując je” aby wysyłały wywołania Pingback zawierającymi losowe adresy URL atakowanej witryny WWW.

Jaki jest tego efekt?

W większości witryn, wykorzystujących platformę WordPress, włączone jest tak zwane buforowanie każdej podstrony serwisu WWW. Dzięki takiemu zabiegowi znacząco przyspiesza się działanie witryny, ponieważ nie musi ona za każdym razem generować obrazu wywoływanej podstrony – tym samym nie potrzebuje aż tyle mocy obliczeniowej i pamięci serwera, aby obsłużyć wywołanie otwarcia konkretnej podstrony serwisu internetowego.

Jednakże, stosując losowe adresy URL – zawierające atakowaną domenę serwisu WWW – powodujemy że WordPress za każdym razem musi sprawdzić czy istnieje taka podstrona i wygenerować odpowiednią podstronę (np. z informacją, że taka podstrona nie istnieje).

Różnica jest taka, że do wygenerowania niezbuforowanej podstrony potrzebne jest sporo więcej mocy procesora oraz pamięci serwera. Jeżeli wywołań z losowym adresem URL będzie setki tysięcy na sekundę, to wymagać to będzie bardzo dużej ilości mocy obliczeniowej, aby obsłużyć wszystkie te wywołania. Konsekwencja tego typu ataku DDoS jest znaczące spowolnienie działania serwisu internetowego, a nawet jego zawieszenie – zabraknie mocy obliczeniowej i/lub pamięci, aby obsłużyć kolejne wywołania URL.

Dodatkowo, przy tej formie ataku DDoS używa się HTTPS, czyli szyfrowanej metody przesyłania danych. To znacząco utrudnia obronę, ponieważ tylko zaawansowane firewalle są w stanie deszyfrować i monitorować ruch IP przesyłany tunelem SSL. Poza tym do odszyfrowania zapytania potrzebna jest dodatkowa moc obliczeniowa. Tym samym użycie HTTPS dodatkowo obciąża procesor serwera i wzmacnia efekt ataku DDoS, a jednocześnie powoduje, że większość popularnych firewall nie jest w stanie wykryć tego ataku (z uwagi na szyfrowanie).

Skąd mam wiedzieć?

Skąd masz wiedzieć, czy używany przez Ciebie WordPress nie jest wykorzystywany przez hakerów do ataków DDoS?

Aktualizuj zawsze wykorzystywaną wersję WordPress, do najnowszej wersji serwisu.

A jeżeli chcesz sprawdzić czy twój serwis WWW na WordPress’ie jest podatny na tego typu wykorzystanie do ataków DDoS, możesz robić to tutaj. Wystarczy wpisać adres URL i kliknąć „CHECK SITE”.

W ten sposób przekonasz się czy system informatyczny, za który płacisz, nie jest wykorzystywany bez Twojej wiedzy do przestępstw. Dzięki istnieniu mi. luk w WordPress hakerzy mogą dokonywać ataków DDoS, będąc przy tym anonimowi. Jednocześnie nie ponoszą żadnych kosztów realizacji swoich ataków DDoS, ponieważ korzystają z cudzych systemów.

Wtyczka we … wtyczce

To nie koniec problemów z WordPress. WordPress to narzędzie dla osób, które niekoniecznie chcą poznawać języki programowania, aby stworzyć własny serwis internetowy. Idea WordPress polega na tworzeniu atrakcyjnych treści, przy minimalnej znajomości technologii internetowych.

Istnieje miliony specjalnych dodatków, tak zwanych plugi-in (w języku polskim nazywanych wtyczkami).

Wtyczki (z ang.plugins) są to małe, odrębne programy, które, zainstalowane na platformie WordPress, pozwalają na rozwinięcie i wzbogacenie jego funkcji.

Wtyczki to największa zaleta WordPress – mogą realizować różne efekty graficzne na witrynie WWW, zbierać dane do statystyk, wykonywać kopie bezpieczeństwa, itd. A wszystko przygotowane w taki sposób, aby użytkownik WordPress nie musiał zagłębiać się w pisanie kodu programu – wystarczy, że zainstaluje podprogram oraz wpisze lub wybierze odpowiednie opcje w okienku.

Ta cała łatwość obsługi i wykorzystania różnych programów zawartych w plug-in niesie jednak pewne ryzyko. Istnieje wiele plug-in, które poza swoją zwykłą atrakcyjnością dla użytkownika, realizują inne zadania. Na przykład pozwalają hakerowi uzyskać dostęp do WordPress, bez zgody jego administratora.

Różne plug-in mogą być w praktyce złośliwym oprogramowaniem, które realizować będzie polecenia hakerów. W tym czasie użytkownik nie będzie świadom tego, że „użyczył” swojego serwisu do działań przestępczych.

Dlatego zanim zainstalujesz jakiś plug-in, zastanów się czy jego twórca jest wiarogodny oraz czy aby na pewno ten program będzie robił wyłącznie to co chciałbyś, aby było wykonane. Być może to tylko część możliwości tego małego programu…

Jak się chronić przed takim atakiem DDoS?

Zarówno atak wolumetryczny jak i atak aplikacyjny, realizowany z wykorzystaniem „ułomności” WordPress, wymaga wyrafinowanych narzędzi do analizy ruchu IP oraz wykrywania ataku DDoS.

Obie metody wykorzystują do ataku DDoS realne serwisy WWW, które legalnie działają w Internecie i dostarczają informacji użytkownikom z wielu zakątków świata. Trudno więc przy pomocy zwykłych metod statystycznych czy weryfikacji źródeł ruchu IP precyzyjnie wytypować co jest źródłem ataku, a co jest źródłem normalnego ruchu IP.

W Polsce zbudowaliśmy Scrubbing Center, które wykorzystuje jeden z najlepszych systemów obronnych firmy Radware. Dzięki temu jesteśmy w stanie wykryć i zatrzymać zarówno ataki DDoS generowane przez WordPress’y, jak również ataki DDoS realizowane wieloma innymi metodami – w tym wykorzystujące szyfrowanie (HTTPS).

Na koniec, krótki filmik pokazujący jak prosto wykonuje się atak DDoS przy wykorzystaniu niezabezpieczonych serwisów bazujących na WordPress.