Praktycznie z każdego światowego raportu wynika, że od wielu lat ilość ataków DDoS notorycznie rośnie. Tak duża popularność ataków DDoS spowodowana jest między innymi tym, że znacząco spadły koszty realizacji takiej formy ataku w Internecie. Jedną z ważnych przyczyn takiego stanu rzeczy jest „odkrycie” metod wzmacniania ataku DDoS.

Wzmocnienie sprawia, że mały strumień pakietów IP może zamienić się w lawinę pakietów skierowanych na łącze internetowe ofiary. Między innymi, dzięki temu możliwe jest generowanie ataków DDoS nawet o wielkości paruset Gbps. Tak wielki atak może zachwiać wydajnością sieci IP dużego operatora telekomunikacyjnego, a co dopiero mówić o łączu internetowym zwykłej firmy.

Jak mierzy się wzmocnienie DDoS?

Do określania wielkości wzmocnienia ataku DDoS używa się najczęściej dwóch wskaźników. Pierwszym wskaźnikiem jest BAF (z ang. Bandwidth Amplification Factor), który jest ilorazem ilości bajtów UDP skierowanych na łącze ofiary do ilości bajtów UDP wygenerowanych przez atakującego:

| BAF = | UDP payload bytes at victim |

| ————————————— | |

| UDP payload bytes from attacker |

Drugim wskaźnikiem jest PAF (z ang. Packet AmplificaBon Factor), który jest ilorazem ilości pakietów skierowanych do ofiary i ilości pakietów wygenerowanych przez atakującego:

| PAF = | # of IP packets at victim |

| ————————————— | |

| # of IP packets from attacker |

Stosując powyższe metody liczenia możliwym jest porównanie efektywności wzmocnienia ataku DDoS. Jak dużego można dokonać wzmocnienia? Przeczytasz w dalszej części wpisu.

Dzięki czemu wzmacnia się DDoS?

Co tak naprawdę sprawia, że ataki DDoS ulegają wzmocnieniu? Generalnie wyróżnić można 5 grup aplikacji i protokołów, które służą do realizacji wzmocnienia ataku DDoS.

Do wzmocnienia ataku DDoS wykorzystuje się podatności, poszczególnych grup protokołów czy aplikacji, na różnego rodzaju metody podszywania się pod adres IP ofiary oraz właściwości każdego z protokołów czy aplikacji do wysyłania szczególnie dużej ilości danych (np. w odpowiedzi na zapytanie). Poniżej podstawowy podział na grupy narzędzi, służących do wzmacniania ataków DDoS.

GRUPA I – Usługi sieciowe

Grupa protokołów, które wykorzystywane są w Internecie. Lista poniższych protokołów jest szczególnie wrażliwa na wykorzystanie ich w atakach DDoS.

| Protokół | Port | Opis |

| SNMP | 161 | protokół służący do zarządzania urządzeniami sieciowymi (np. ruterami, przełącznikami) poprzez sieci IP |

| NTP | 123 | to powszechnie wykorzystywana usługa, której zadaniem jest synchronizacja zegarów z wzorcowymi źródłami czasu |

| DNS | 53 | kluczowy protokół stosowanych w internecie; zapewnia mechanizm zamiany nazw domenowych na adresy IP |

| NetBios | 137 | protokół sieciowy firmy IBM, pochodzący z lat osiemdziesiątych umożliwiający aplikacjom opartym na API NetBIOS komunikację w sieciach TCP/IP |

| SSDP | 1900 | protokół stworzony przez firmy Microsoft i HewlettPackard służący do wykrywania urządzeń UPnP (Universal Plug-and-Play) |

GRUPA II – Protokoły własne

Grupa protokołów stworzonych do różnego rodzaju funkcji, które wciąż są obsługiwane przez wiele urządzeń sieciowych lub serwisów internetowych.

| Protokół | Port | Opis |

| CharGen | 19 | protokół generatora znaków, służy do testowania łączności sieciowej (dawniej implementowany w drukarkach) |

| QOTD | 17 | mechanizm wysyłający w jednym pakiecie UDP „cytat dnia” (z ang. Quote Of The Day) |

GRUPA III – Sieci P2P

Grupa sieci P2P, wykorzystywanych do wymiany plików w Internecie. Poniższe sieci P2P są bardzo popularne i ciągle używane przez internatów na całym świecie – szczególnie do dystrybucji filmów, programów, aplikacji (zwłaszcza nielegalnych wersji lub wersji zawierających wirusy).

| Protokół | Port | Opis |

| BitTorrent | dowolny port | protokół wymiany i dystrybucji plików przez Internet, którego celem jest odciążenie łączy serwera udostępniającego pliki |

| Kad | dowolny port | bezserwerowa sieć z której korzysta eMule – system wymiany plików |

GRUPA IV – Serwery gier

Serwery wykorzystywane do synchronizacji zachowań graczy danej gry/aplikacji. Dzięki tym urządzeniom możliwa jest wspólna zabawa wielu graczy z całego świata w czasie rzeczywistym.

| Protokół | Port | Opis |

| Quake 3 | 27960 | gra sieciowa |

| Steam | 27015 | bardzo popularna platforma dystrybucji gier |

GRUPA V – sieć botnet’ów

Sieci komputerów „zombie”, o których pisałem w tym wpisie.

Zasada działania wzmocnienia jest bardzo prosta. Najczęściej wystarczy wysłać fałszywe zapytanie, aby w odpowiedzi uzyskać standardową odpowiedź. Różnica polega na tym, że w fałszywym zapytaniu wstawiany jest adres IP ofiary, a jednocześnie każda z wyżej wymienionych grup, w odpowiedzi na zapytanie wysyła zdecydowanie więcej danych niż ma samo zapytanie. Jak dużo danych w odpowiedzi mogą wysłać do ofiary ataku DDoS powyższe protokoły i aplikacje?

Jak bardzo można wzmocnić atak DDoS?

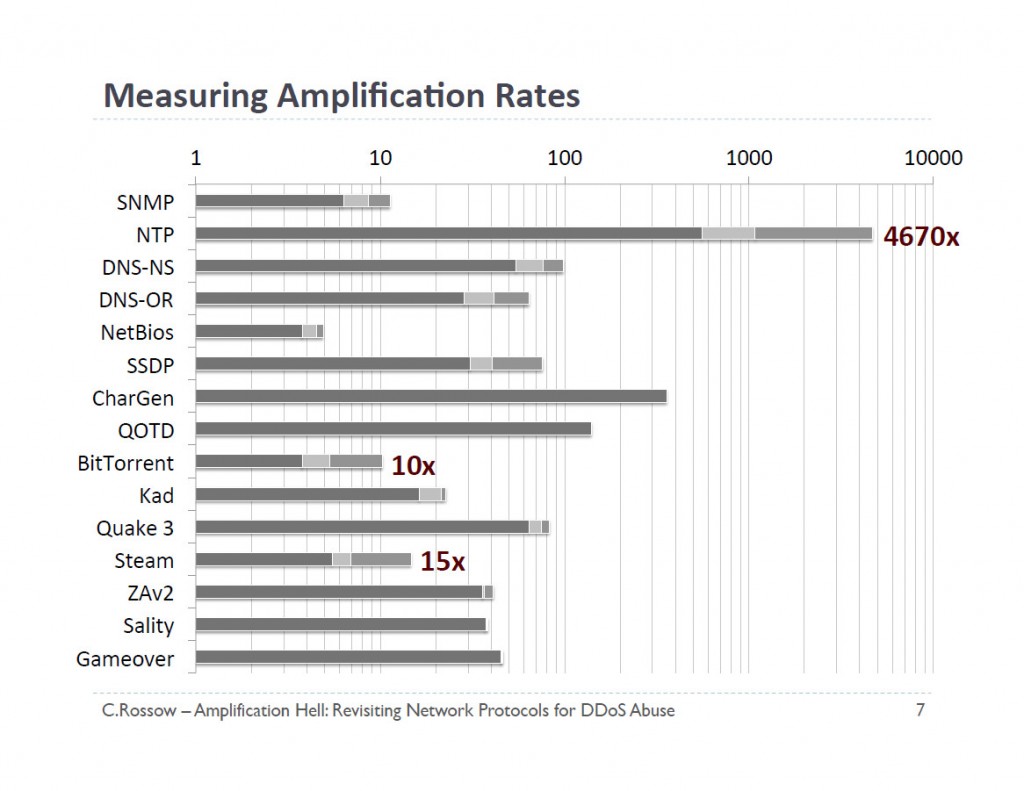

Poniżej wykres prezentujący poziom wzmocnienia ataku DDoS, w zależności od usługi sieciowej, protokołu, serwisu czy aplikacji internetowej (w tym gry) – wymienionych wcześniej w poszczególnych grupach.

Warto zwrócić uwagę, że powyższy wykres wykonano w skali logarytmicznej. Widać, że wykorzystując NTP można uzyskać potężne wzmocnienia ataku DDoS (tej metody użyto do wygenerowania ataku DDoS o wielkości 400Gbps).

Jednocześnie wzmocnienie ataku wolumetrycznego na poziomie 100-krotności, nie wymaga wyrafinowanych metod – jak widać na powyższym zestawieniu (zainteresowanych odsyłam do szczegółowego artykułu Christiana Rossowa, który można znaleźć tutaj).

Niestety ochrona przed tego typu atakami DDoS wcale nie jest taka prosta. A to nie jedyne metody generowania ataków wolumetrycznych, których zadaniem jest „zatłoczenie” łącza internetowego ofiary. Żaden firewall nie jest w stanie poradzić sobie z atakiem wolumetrycznym, dlatego warto wcześniej przygotować się do obrony przed takim atakiem DDoS, korzystając z wyspecjalizowanej usługi – na przykład usługi Anty DDoS firmy Data Space.

Zwłaszcza, że ataki DDoS to najczęściej wstęp do dalszych działań hakerów. Potwierdza to raport mi. Kaspersky LAB, gdzie pracownicy działów IT różnych firm potwierdzili, że wraz z atakiem DDoS zaobserwowali zakłócenia w działaniu również wielu innych usług czy serwisów. Dlatego warto zdjąć sobie z głowy ataki DDoS i skupić się na pilnowaniu pozostałych serwisów czy sieci LAN.