Rozdźwięk pomiędzy światem rzeczywistym a światem wirtualny rośnie z każdym rokiem. Posiadanie komputera podłączonego do sieci Internet, wcale nie oznacza że jesteśmy jego jedynym użytkownikiem. Wprawdzie zapłaciliśmy za urządzenie, płacimy z prąd jaki zużywa, a także płacimy za dostęp do Internetu, to jednak wcale nie musi to oznaczać, ze mamy go na wyłączność.

Czy Twój komputer jest naprawdę Twój?

Może się okazać, że Twój komputer należy do jakiegoś botnetu, a wówczas przestajesz być jego jedynym użytkownikiem, a z praktycznego punktu widzenia … nie jesteś jego właścicielem. Co najwyżej współwłaścicielem. Co to takiego botnet?

BOTNET – zwany czasami armią zombi – to duża liczba komputerów lub urządzeń podłączonych do Internetu, których formalni właściciele nie są świadomi ich wykorzystywania przez inne osoby, do różnego typu działań hakerskich, np. ataków DDoS, wysyłania spamu, monitorowania podatności na ataki ważnych systemów informatycznych, itd. Wszystko odbywa się bez wiedzy i zgody właściciela/użytkownika komputera czy urządzenia podłączonego do Internetu.

Zbudowanie takiej komputerowej armii zombi to jest sztuka sama w sobie. W sieci znaleźć można całą masę Przewodników i Poradników, które można określić jednym tytułem „Jak zbudować własny botnet?„. Jak budowane są takie komputerowe armie zombi? W którym momencie przestajemy być jedynymi właścicielami naszego komputera? Poniżej parę scenariuszy budowania botnet’ów.

Rządzi Seks i Pieniądze

Do infekowania komputerów specjalnym, złośliwym oprogramowaniem (zwanym malware) wykorzystywane są wszystkie dostępne środki, a w szczególności bardzo użyteczne są wszelkiego rodzaju socjotechniki.Rozbawia mnie stwierdzenie niektórych osób, które żyją w przekonaniu, że są odporne na socjotechniki, a ponadto stwierdzają:

„... poza tym, to najwięcej ataków jest w Ameryce, kto by tam przygotowywałby coś specjalnie dla Polaków„.

Nic bardziej mylnego. W celu zbudowania sieci botnet zaprzęga się wszystkie możliwe sposoby, a najbardziej skuteczne są te, które bazują na najsilniejszych ludzkich instynktach, czyli Pieniądze i Seks. Polska nie jest żadnym wyjątkiem, także na rodzimym rynku znaleźć można scenariusze specjalnie przygotowane dla polskojęzycznych użytkowników Internetu.

Kasa czyni cuda

Perspektywa zdobycia łatwych pieniędzy tłumi w większości ludzi odruch „logicznego myślenia”. Prosty przekaz z widokiem na atrakcyjną wygraną – przy minimalnym wysiłku – sprawia, że większość ludzi poddaje się instynktowi zdobywcy i brnie w kolejne kroki przewidziane w scenariuszu hakera. Wystarczy mail, który ukazuje atrakcyjną nagrodę, aby ludzie bezmyślnie klikali w nadesłane linki lub otwierali załączniki w wiadomości email.

Przykładowa zachęta do kliknięcia może wyglądać na przykład tak:

Brak ryzyka, potencjalna szansa wygrania, kusi ludzi do sprawdzenia swojego Szczęścia. W efekcie pozostawiają albo prywatne dane lub pozwalają zainfekować swój komputer złośliwym oprogramowaniem, które automatycznie „użycza maszynę” hakerom – dołączając komputer do botnetu. Przy tego typu scenariuszach wykorzystuje się email, SMS czy zainfekowane witryny WWW – wszystko w celu pobrania zainfekowanego pliku lub zgody na zainstalowanie dodatku do przeglądarki.

SEKS ma moc

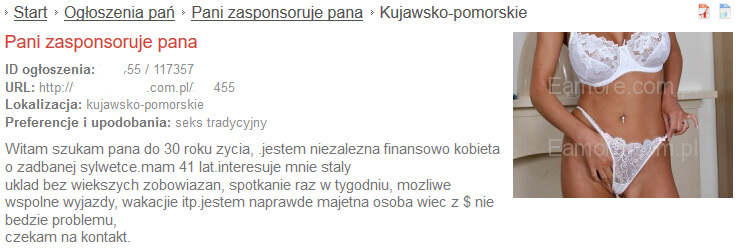

Z Seksem jest jeszcze prościej. Jak wygląda scenariusz budowania botnetu z wykorzystaniem portalu randkowego? Poniżej jeden ze scenariuszy, przygotowany specjalnie dla polskich amatorów łatwego seksu. Na portalach randkowych można natknąć się na niewiarygodne okazje. Początek jest bardzo prosty. Umieszcza się specjalny anons, który jest wręcz spełnieniem marzeń nastolatka. Przykład poniżej.

Kontakt w przypadku takiego ogłoszenia odbywa się wyłącznie elektronicznie – trzeba wysłać na wskazany adres e-mail wiadomość. W odpowiedzi dostajesz maila, z którego treści wynika, że:

„… Bardzo się cieszę, że odpowiedziałeś na moje zaproszenie. Jeżeli chcesz dowiedzieć się więcej o mnie, moich preferencjach oraz zobaczyć moje sekretne zdjęcie to kliknij poniższy link …”

Link w wiadomości prowadzi albo do zainfekowanej strony lub wręcz jest linkiem do pobrania zainfekowanego dokumentu, którego otworzenie automatycznie zainstaluje malware na komputerze ofiary. I bez znaczenia jest czy ofiara czegokolwiek się więcej dowie o potencjalnej partnerce czy tylko zorientuje się, że to nie jest ta idealna okazja. Faktem będzie zainfekowanie kolejnego komputera i dołączenie go do botnetu.

Poza Pieniędzmi i Seksem jest też trzeci bodziec, który przynosi profity.

Lenistwo popłaca … wybranym

Lenistwo to temat osobny sam w sobie. To cecha ludzkich charakterów, na których międzynarodowe korporacje zbijają majątek. Począwszy od umieszczania droższych towarów na sklepowych półkach, na wysokości oczu klientów, poprzez systemy bezpieczeństwa w samochodach, które uwalniają kierowców od zachowania ostrożności, na windach i ruchomych schodach kończąc, aby ludzie nie musieli się męczyć wchodzeniem po schodach. Także hakerzy znaleźli swoje zastosowanie tej ludzkiej ułomności.

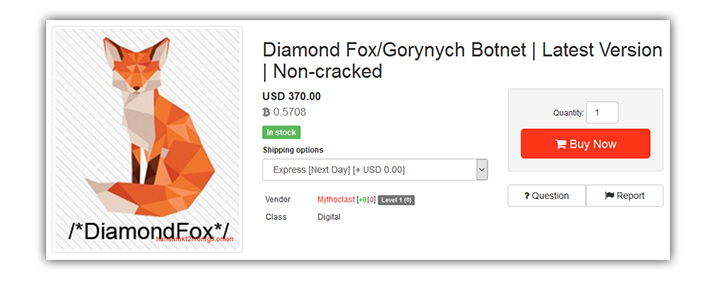

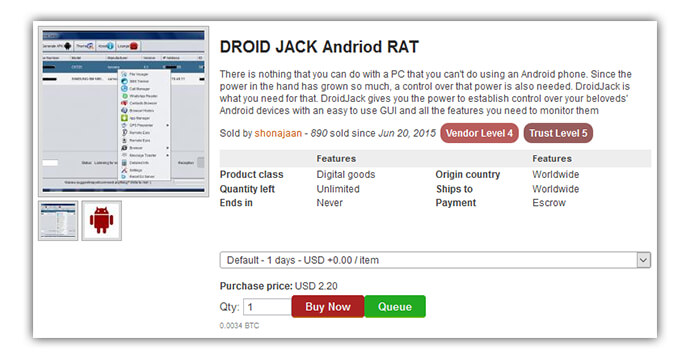

Kup, zamiast się męczyć

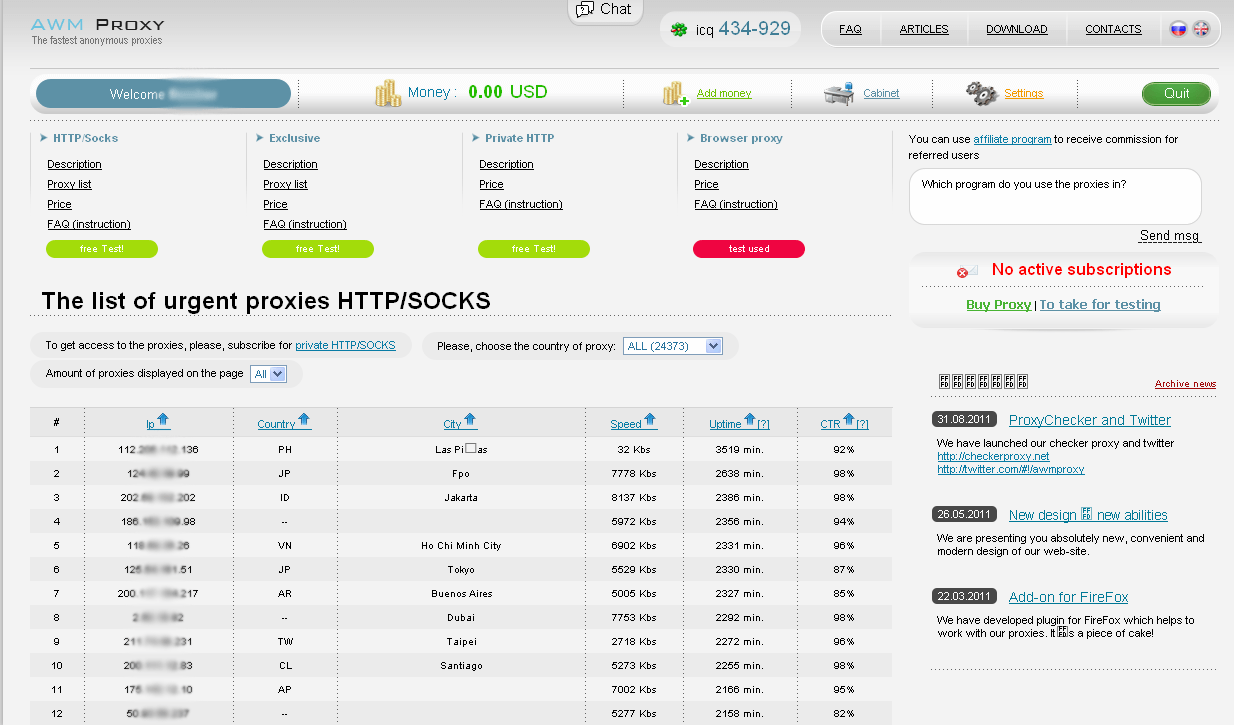

Zamiast wymyślać wyrafinowane scenariusze budowania botnetu, można kupić gotową armię komputerowych zombi. Ofert w sieci jest dość sporo. Można wybierać wśród systemów operacyjnych (Windows, Android, Linux), rodzajów terminali albo płacić od ilości zainfekowanych komputerów. Ceny specjalnie nie porażają.

Oczywiście, dla zainteresowanych są także oferty wynajęcia botnetu na pojedynczą akcję czy atak.

W ramach kategorii Lenistwo jest też jeszcze jeden schemat wykorzystania urządzeń użytkowników, bez ich wiedzy a tym bardziej zgody.

Domyślnie jest … bezmyślne

Ostatnie duże ataki wolumetryczne DDoS wykorzystały nowy typ złośliwego oprogramowania, które pojawiło się na czarnym rynku hakerów. Nazywa się Mirai. To ostatni krzyk mody w temacie botnetów. Po pierwsze, nie wykorzystuje komputerów czy smartphone’ów, ale rzeczy podłączone do Internetu. Ulubionymi rzeczami są kamery IP – szczególnie do ataków DDoS. Tym bardziej, że transmisja obrazu wideo wymaga dość sporego pasma. Jeżeli na adres IP ofiary skieruje się odpowiednio dużą ilość strumieni wideo, to ilość danych docierających do łącza ofiary będzie tak duża, że łącze nie będzie w stanie tych danych pomieścić. Wtedy nastąpi klasyczne odcięcie serwisów internetowych znajdujących się po drugiej stronie zaatakowanego łącza – to klasyczny atak wolumetryczny DDoS.

Do przejęcia kontroli nad ustawieniami kamery IP wykorzystuje się zwykłe ludzkie lenistwo. Większość ludzi po zakupie urządzenia podłącza je do sieci i cieszy się jego zaletami. Całość problemu uzupełniają sami producenci, którzy przodują w rozwiązaniach typu Plug&Play, czyli podłącz i korzystaj. W ten sposób tysiące urządzeń dołączonych do sieci pozwala na administrowanie nimi przy wykorzystaniu domyślnych ustawień konta administratora (szczegóły można znaleźć w każdej instrukcji producenta). Każdy komu uda się zalogować do podłączonego urządzenia do Internetu, praktycznie może dowolnie zdefiniować jego ustawienia, np. wskazać adres przekazywania strumienia wideo z kamery internetowej.

Botnet Mirai ma specjalny mechanizm wykrywania w sieci konkretnych Rzeczy podłączonych do Internetu i przejmowanie nad nimi kontroli. Całość procesu bardzo krótko prezentuje poniższy film, który jest zapisem monitoringu jednej z instancji botnetu Mirai – możemy zobaczyć efekt infekowania Rzeczy w przeciągu 18 minut (przyspieszonych 5-krotnie).

Bezmyślnie pozostawianie domyślnych ustawień kupowanych urządzeń sprawia, że stajemy się nieświadomymi uczestnikami w działaniach hakerskich. A wszystko dlatego, że nie chcę się nam lub nie potrafimy wykonać prostych czynności zwiększających bezpieczeństwa nasze oraz naszych urządzeń. Ta beztroska i bezmyślność sprawia, że to co powinno być tylko nasze, staje się …. „dobrem wspólnym”.