Ataki DDoS na DNS to ostatnio gorący temat. Od paru dni trwa dyskusja w Internecie dotycząca ataku DDoS na serwis firmy dyn.com, która realizuje usługę DNSaaS. Ofiarami ataku okazały się znane serwisy internetowe, które korzystają z serwisu dyn.com. Wśród poszkodowanych były takie znane serwisy jak Netflix, Twitter, CNN, HBO Now, PayPal, Spotify, Zoho, a nawet VISA.

Jaki był efekt ataku na serwery DNS? Witryny powyższych serwisów internetowych nie otwierały się na komputerach użytkowników, pomimo tego że serwisy poprawnie działały.

Przyczyną problemów tych serwisów internetowych nie był bezpośredni atak na ich aplikacje internetowe, lecz odpowiednio przygotowany atak DDoS na serwery DNS firmy dyn.com.

Czy można się uchronić przed tego typu atakami? Oczywiście, wystarczyło posiadać zapasowe serwery DNS, nieobjęte usługą firmy dyn.com. Ale czy to na pewno zawsze pomoże?

Po co jest serwer DNS?

DNS to skrót od Domain Name System i rolę tego systemu można przyrównać do książki telefonicznej, która pomaga kojarzyć nazwy przyjazne dla ludzkiego mózgu z adresami IP używanymi przez systemy komputerowe. To rodzaj translatora, który zamienia nazwę domeny, na konkretny adres IP.

Dzięki istnieniu mechanizmów zamiany nazw domen na adresy IP, użytkownicy Internetu nie musza pamiętać karkołomnych dla ludzkiego mózgu ciągów liczbowych, opisujących adres IP.

Zamiast adresu IP:193.105.125.159, dużo łatwiej pamięta się nazwę domenową: dataspace.pl.

Wydawać się może, że tak prosta czynność nie stanowi żadnego problemu w sieci i powinna być poza zainteresowaniem hakerów, jednak jak pokazuje życie serwery DNS to dość newralgiczne miejsce Internetu.

Dziwne ataki na DNS

Ostatni atak na serwis DNSaaS firmy dyn.com nie stanowi żadnego ewenementu. Raczej wpisuje się w pewien trend, który pojawił się jakiś czas temu i w ostatnich miesiącach zaczyna przybierać coraz groźniejsze efekty.

W czerwcu bieżącego roku można było zaobserwować „dziwne niedomagania” serwerów DNS najwyższego poziomu – to 13 serwerów DNS ulokowanych najwyżej w hierarchii. To właśnie te serwery DNS wieńczą drzewo tysięcy serwerów DNS pracujących w Internecie.

Każdy z 13-u serwerów DNS najwyższego poziomu – nazwanych kolejnymi literami alfabetu od A do M – posiada setki kopii, ulokowanych w różnych strefach geograficznych. Wydawać się może, że to jeden z najbardziej odpornych na ataki systemów Internetu. A jednak…

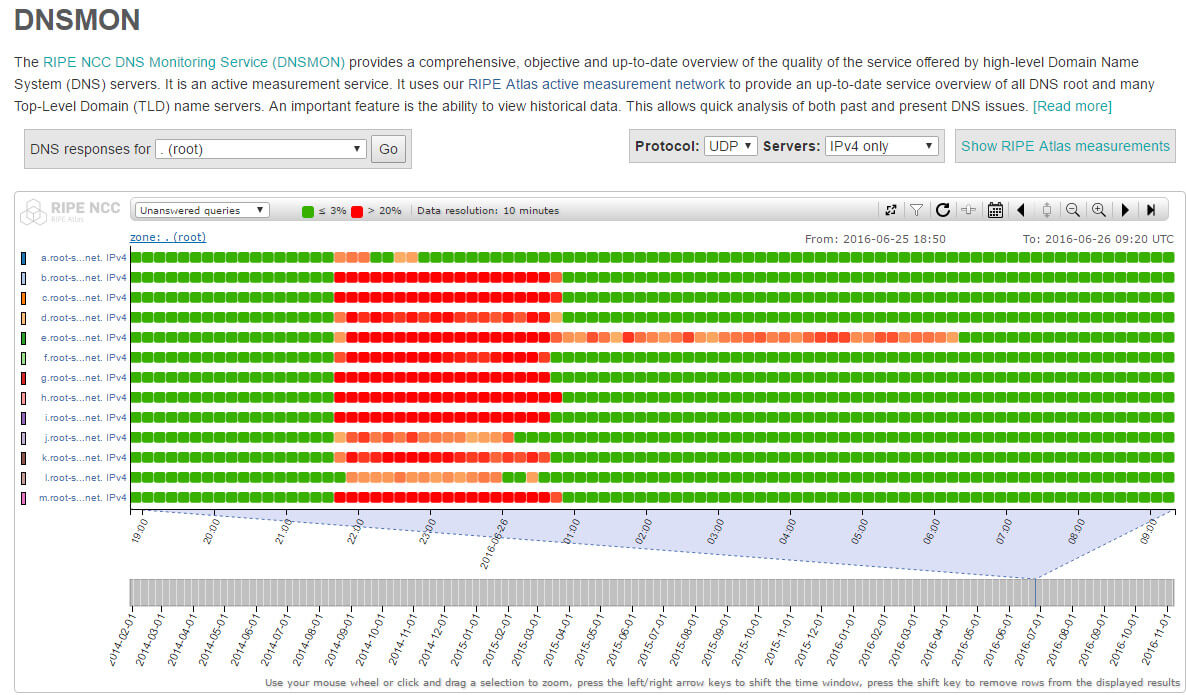

Analizując dane z czerwca 2016r., zgromadzone w RIPE, ewidentnie można odnieść wrażenie, że „ktoś” przy pomocy ataków DDoS, sprawdza odporność tej sieci serwerów DNS na dezorganizację ich pracy.

Poniżej zrzut z monitoringu RIPE, gdzie kolorem czerwonym oznaczono te serwery DNS, które miały problem z „terminowym” udzielaniem odpowiedzi na zapytania.

Dodatkowo, dla tych którym się wydaje że zastosowanie adresacji IPv6 chroni przed atakami DDoS, identyczny obrazek dla adresacji IPv6.

O skali jednej z prób dezorganizacji pracy serwerów DNS najwyższego poziomu, niech świadczy fakt, iż każdy z serwerów dostawał ponad 5 milionów zapytań w każdej sekundzie. Wszystkie zapytania dotyczyły jednej domeny i pochodziły z prawie całej sieci Internet. To nie było przypadkowe zdarzenie lub zwykła awaria – tylko planowe działanie, mające na celu określenie górnej granicy wydajności serwerów najwyższego poziomu w Internecie.

Gdyby udało się zaburzyć pracę tych serwerów (wraz z ich kopiami) to można powiedzieć, że proste wpisywanie adresu URL w przeglądarkach praktycznie przestałoby działać. Aby otworzyć konkretną stronę WWW musielibyśmy znać jej dokładny i aktualny adres IP.

Jeżeli założymy, że ponad 90% użytkowników Internetu nie rozumie jego działania, to brak tak prostego serwisu zamiany domeny, wchodzącej w skład adresu URL, na fizyczny adres IP, spowodowałaby globalne wykluczenie użytkowników z sieci Internet. Ogólnie rzecz ujmując, dla większości internautów Internet przestałby działać.

Wprawdzie te ataki DDoS na DNS najwyższego poziomu nie były specjalne odczuwalne przez polskich internautów, to nie oznacza że jako kraj jesteśmy przygotowani na taką ewentualność. A to nie koniec zainteresowania hakerów serwerami DNS. Ataki na serwery DNS mają także inne podłoże.

Atak DDoS … dzięki DNS

Jedna z popularnych metod generowania ataku DDoS, wykorzystuje serwery DNS do tego celu. Szczególna właściwość serwerów DNS predysponuje ten serwis internetowy do generowania ataków DDoS – protokół DNS to bardzo efektywne narzędzie do zwielokrotniania ruchu IP.

Jak to działa?

Wyobraźmy sobie, że haker zainstalował na 1.000 komputerów specjalne oprogramowanie (malware), które pozwala mu zdalnie wykorzystywać te wszystkie komputery do własnych celów (to tak zwany botnet).

Znając rzeczywisty adres IP atakowanego serwisu internetowego – np.IP:10.20.30.40, haker może sprawić, aby na ten adres IP zaczęła napływać bardzo duża ilość pakietów IP. Wystarczy, że na każdym z tysiąca komputerów haker uruchomi skrypt, który wygeneruje zapytania do serwerów DNS o przepływności tylko 1Mbps. Czyli każdy z 1.000-komputerów będzie regularnie wysyłał do skojarzonego z tym komputerem serwera DNS zapytania, których łączne pasmo wyniesie 1 Mbps.

W wysyłanym zapytaniu do serwera DNS będzie tylko jedna, „drobna” modyfikacja – jako nadawcę zapytania skrypt podstawi adres IP atakowanego serwisu internetowego, czyli w naszym przykładzie byłby to IP:10.20.30.40 – to tak zwany spoofing. Każdy z zapytanych serwerów DNS odpowie na przesłane zapytanie, gdzie odpowiedź zaadresowana będzie nie do pytającego komputera, ale na „podstawiony” adres IP atakowanego serwisu internetowego.

W efekcie ruch z wszystkich serwerów DNS zostanie przesłany w jedno miejsce – adres IP atakowanego serwisu internetowego, czyli w naszym przykładzie byłby to IP:10.20.30.40. W dodatku, struktura zapytań serwerów DNS jest tak zorganizowana, że samo zapytanie jest zdecydowanie krótsze niż udzielana odpowiedź. Odpowiedź potrafi być nawet 70-razy dłuższa niż samo zapytanie. To oznacza, że do atakowanego serwisu internetowego przybędzie odpowiednio więcej danych, niż wysłane zostało przez 1.000 komputerów.

W efekcie takiego zjawiska na łączu atakowanego serwisu internetowego pojawi się olbrzymi ruch, np.

Krótkie zapytanie DNSSec zawiera 80 bajtów, odpowiedź serwera to już 2.300 bajtów, co dla powyższych założeń ruchu – na poziomie 1Mbps z każdego komputera – da skumulowany ruch IP na atakowany serwis internetowy równy 28.9Gbps.

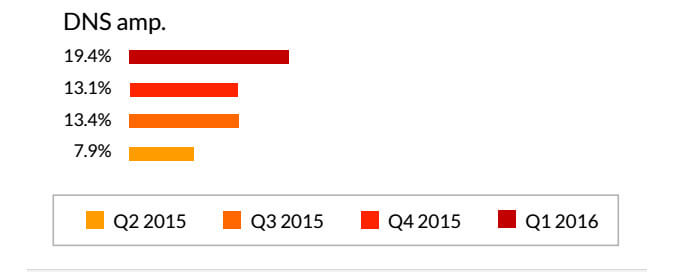

Ten sposób generowania ataku DDoS nazywany jest DNS amplification i zdobywa z roku na rok coraz więcej „zwolenników”. Poniżej dane firmy Incapsula, które obrazują przyrost tej formy ataków w ostatnim czasie.

To nie jedyna metoda wykorzystywana serwerów DNS do ataku DDoS. Sam fakt podatności struktury serwerów DNS na ataki sprawia, że stosunkowo w prosty sposób można skutecznie zaburzyć poprawne działanie zarówno konkretnej witryny internetowej, jak i całych obszarów sieci Internet.

Choć DNS to jeden z najstarszych systemów wykorzystywanych w Internecie, to zdarzenia ostatniego roku pokazują, że to wciąż bardzo słabo zabezpieczony segment światowego Internetu. Ataki DDoS na DNS zaczynają nabierać rozpędu. Spora część administratorów skupia się na ochronie własnych systemów IT, a często zapomina o tym jak istotne są takie serwisy jak DNS.