ProtonMail

ProtonMail to serwis poczty elektronicznej, który wyróżnia się wśród tego typu serwisów tym, że postawił przede wszystkim na prywatność i bezpieczeństwo swoich klientów. Nie przez przypadek siedziba firmy znajduje się w Genewie w Szwajcarii, a twórcy serwisu chwalą się, że poznali się w CERN.

Jednak listopad 2015 r. zapisał się w historii firmy ProtonMail, ponieważ klienci serwisu nagle utracili dostęp do wykupionych usług. Wyjaśnienie powodów utraty dostępu do usług pojawiło się tego samego dnia na Twitterze.

3 listopada, na profilu ProtonMail na Twitterze, ukazał się poniższy wpis informujący o ataku DDoS:

We are experiencing a DDOS attack and some of our services will be unavailable. We will post updates on Twitter as we have more info.

— ProtonMail (@ProtonMail) listopad 3, 2015

4 listopada na Twitterze informowano, że atak wciąż trwa:

The DDOS attack is ongoing. Twitter will be our „status page” for updates as we have them.

— ProtonMail (@ProtonMail) listopad 4, 2015

6 listopada ProtonMail donosił, że atak DDoS przybrał na sile i ukierunkowany został na dostawców internetu:

Our ISP came under renewed DDoS attack this morning so we are offline again. We need your help to fight this: https://t.co/RnC8L99U0U

— ProtonMail (@ProtonMail) listopad 6, 2015

7 listopada było bez zmian, atak DDoS uniemożliwiał dostęp do usług:

We are still offline due to constant attacks and would like to apologize to all our users. We are working around the clock to recover. (1/2)

— ProtonMail (@ProtonMail) listopad 7, 2015

9 listopada informacja nie pozostawiała złudzeń, atak DDoS wciąż trwał:

Attacked for 6 days now, but we’re still up. If the attackers think we will give up, they are wrong. WE WILL RESIST. https://t.co/RnC8L99U0U

— ProtonMail (@ProtonMail) listopad 9, 2015

Dopiero po tej dacie pojawiło się światełko w tunelu i atak DDoS został odparty. Przez 6 dni, tysiące klientów serwisu ProtonMail, było pozbawionych dostępu do wykupionych usług.

Jak poradzono sobie z tym atakiem?

Pierwszym krokiem była współpraca z Swiss Governmental Computer Emergency Response Team (GovCERT) – to szwajcarski, rządowy zespół wykrywania incydentów w sieci. Poproszono również o wsparcie Cybercrime Coordination Unit Switzerland (CYCO) – to specjalna, szwajcarska komórka do walki z cyberprzestępczością.

Okazało się, że parę dni wcześniej do ProtonMail trafił email, którego treść nie pozostawiała złudzeń – to był szantaż.

From: „Armada Collective” armadacollective@openmailbox.org

To: abuse@victimdomain; support@victimdomain; info@victimdomain

Subject: Ransom request: DDOS ATTACK!FORWARD THIS MAIL TO WHOEVER IS IMPORTANT IN YOUR COMPANY AND CAN MAKE DECISION!

We are Armada Collective.

All your servers will be DDoS-ed starting Friday if you don’t pay 20 Bitcoins @ XXX

When we say all, we mean all – users will not be able to access sites host with you at all.Right now we will start 15 minutes attack on your site’s IP (victims IP address). It will not be hard, we will not crash it at the moment to try to minimize eventual damage, which we want to avoid at this moment. It’s just to prove that this is not a hoax. Check your logs!

If you don’t pay by Friday , attack will start, price to stop will increase to 40 BTC and will go up 20 BTC for every day of attack.

If you report this to media and try to get some free publicity by using our name, instead of paying, attack will start permanently and will last for a long time.

This is not a joke.

Our attacks are extremely powerful – sometimes over 1 Tbps per second. So, no cheap protection will help.Prevent it all with just 20 BTC @ XXX

Do not reply, we will probably not read. Pay and we will know its you. AND YOU WILL NEVER AGAIN HEAR FROM US!Bitcoin is anonymous, nobody will ever know you cooperated.

Przesłanie przestępczej grupy Armada Collective było jasne: albo płacisz 20 bitcoinów (ok. 30 tys. zł), albo rozpoczniemy atak DDoS na twój serwis internetowy. List poprzedzony został 15 minutowym atakiem DDoS, który zablokował na chwilę serwis ProtonMail. Miało to potwierdzić, że organizacja Armada Collective jest zdolna spełnić swoją groźbę.

Spokój trwał do godziny 11. Od tego momentu rozpoczął się atak DDoS, który spotęgował się w krótkim czasie do poziomu, z którym administratorzy ProtonMail nie byli w stanie sobie poradzić. W tym momencie wśród szefów i współpracowników ProtonMail pojawiła się myśl „A może zapłaćmy okup i będzie spokój?”. Nie było tylko pewności, czy zapłacenie okupu zakończy ten proceder. Podjęto decyzję, aby nie płacić, jednocześnie pojęto decyzję, aby komunikować jasno o problemie swoich użytkowników przy pomocy mediów społecznościowych.

Ok. godziny 14-tej atak objął całe datacenter, w którym posadowiony jest serwis ProtonMail, a wielkość ataku DDoS urosła do poziomu 100Gbps. Ponadto atak rozszerzył się na infrastrukturę sieciową datacenter i objął routery w punktach wymiany ruchu IP mi. w Zurichu i Frankfurcie.

Zaangażowanie służb rządowych przyniosło szybki efekt – działania grupy cybeprzestępców dotyczyły większej grupy firm. Wymiana danych pomiędzy zaatakowanymi firmami szybko doprowadziła do określenia scenariusza ataku grupy Armada Collective. Działanie podzielić można na dwa etapy:

Pierwszy Etap – atak wolumetryczny, skierowany na adresy IP ProtonMail.

Drugi Etap – atak skierowany na infrastrukturę dostawców Internetu, bardzo skomplikowany, rozległy i wielowektorowy atak DDoS.

Co udało się zrobić ProtonMail, aby przywrócić dostępność swoich usług?

Na odsiecz atakowanemu serwisowi ruszyli pracownicy firmy hostingowej oraz specjaliści od ataków DDoS firmy Radware. To z jej systemu korzysta nasze Scrubbing Center w Toruniu, które chroni przed cyberatakami Klientów DataSpace.

Jak wyglądała sytuacja ze strony firmy Radware można zobaczyć na najbliższym webinary, gdzie jeden z członków zarządu Radware zaprezentuje swoje wnioski z akcji odpierania ataku DDoS, przygotowanego przez grupę cyberprzestępców nazywających się Armada Collective (webinary: 17.11.2015 r., godzi. 17:00).

Co ciekawe, Armada Collective, przyznała się jedynie do ataków z Pierwszego Etapu, zaprzeczają jakoby stali za atakiem z Drugiego Etapu. A to oznacza, że w tym samym czasie atakowało jedną firmę 2 różne organizacje cyberprzestępców. Co istotne, druga grupa spowodowała zdecydowanie więcej szkód niż atak DDoS szantażującej Armada Collective. Co ciekawe, druga grupa cyberprzestępców nie wysunęła żadnych żądań okupu i do dzisiaj nie zostali zidentyfikowani.

Po paru dniach bezskutecznej walki zarząd serwisu poprosił o pomoc firmę Radware. Dzisiaj wiadomo już bardzo dużo o części technicznej tego ataku. Poniżej przestawiam wyniki analizy ataku, jaka została przygotowana przez firmę Radware po objęciu ochroną serwisu Protonmail. Czego dowiadujemy się z tego raportu?

Okazuje się, że atak był na tyle wyrafinowany i skomplikowany, że niewiele rozwiązań jest w stanie sobie z takim atakiem poradzić. Dlaczego?

Atak DDoS – wielkość ma znaczenie

Atak DDoS kojarzy się najczęściej z atakami wolumetrycznymi. W przypadku serwisu Protonmail także ruch IP był, kolokwialnie mówiąc, …. „ponadprzeciętny”.

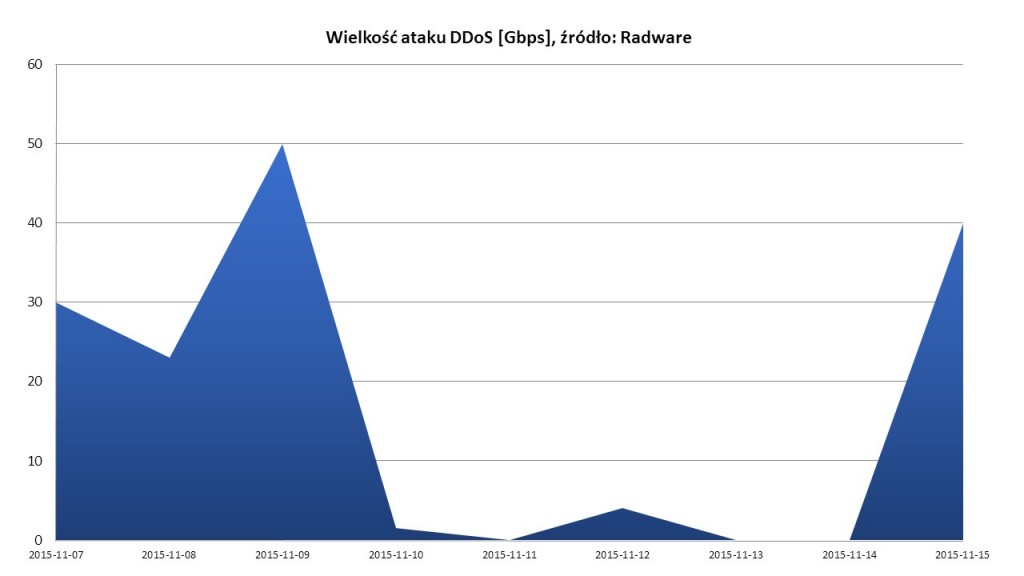

Poniższy obrazek pokazuje wielkość ataków DDoS w poszczególnych dniach.

Widać zatem, że atak DDoS osiągał momentami poziom 50Gbps (9. Listopada). Tak olbrzymi ruch IP jest w stanie zablokować nie tylko serwis internetowy, ale także przysporzyć sporo kłopotów dużym operatorom ISP. Tak też było i tym razem. Ruch o tym nominale mocno zdezorganizował punkty styku operatorów ISP, z których korzystał serwis Protonmail. „Zatkały się” łącza zarówno w Wiedniu jak i we Frankfurcie.

Nawet ten najmniejszy atak z 12. listopada był zabójczy, jak na polskie warunki „ostatniej mili”, ponieważ miał „tylko” 1.5Gbps.

Atak DDoS – także rodzaj ma znaczenie

Okazuje się, że nie tylko nominał ruchu IP ma znaczenie. Także rodzaj ataku DDoS jest istotny, aby można było odsiać ruch rzeczywistych użytkowników od ruchu sztucznie wygenerowanego.

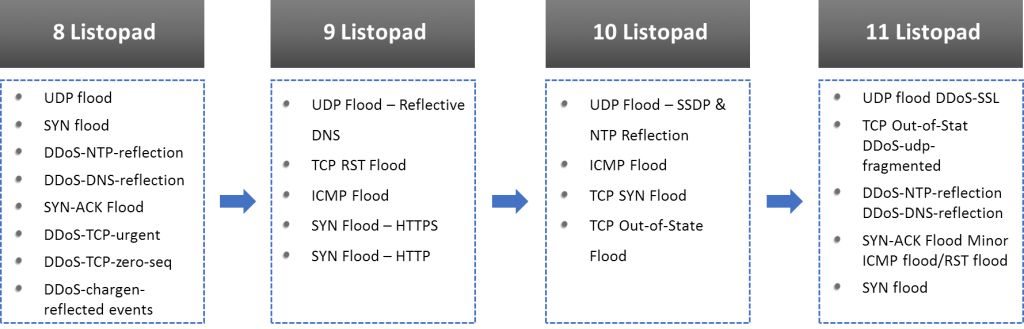

W przypadku Protonmail nie tylko wielkość, ale także różnorodność dokładała olbrzymiej trudności w przywróceniu serwisu do stabilnej pracy. Poniżej zestawienie typów ataków DDoS, jakie zarejestrowano podczas ochrony serwisu Protonmail.

Ataki sieciowe | Ataki aplikacyjne |

| UDP Flood | DNS Reflection |

| TCP RST Flood | NTP Reflection |

| TCP-SYN | SSDP |

| TCP Out-of-State | HTTP/S SYN Flood |

| SYN-ACK | |

| ICMP |

Zestawienie typów ataków na Protonmail [źródło: Radware]

Z zestawienia w powyższej tabelce wynika, że atakujący posiadają dość szerokie spektrum narzędzi do atakowania. Ponadto ataki aplikacyjne DDoS odbywały się także w tunelach SSL. A w takim wypadku potrzebne są bardzo wyrafinowane systemy, potrafiące odkodować i zweryfikować informacje przesyłane w zaszyfrowanych tunelach.

Takie ataki aplikacyjne DDoS w tunelach SSL „wykańczają” zasoby informatyczne serwisów internetowych i pomimo tego, że nie są wolumetryczne (nie jest to duży ruch IP), to osiągają swój cel w postaci destabilizacji pracy aplikacji internetowej.

Atak DDoS wielowektorowo

Jeżeli w ataku DDoS występują pojedyncze typy ataków lub też typy ataków zmienią się cyklicznie, to można powiedzieć, że jest szansa „podążania” za atakującym.

W przypadku ataków wielowektorowych kończy się „zabawa”. Systemy ochronne muszą posiadać umiejętność wykrywania i mitygacji wielowektorowych ataków DDoS. W przeciwnym wypadku stłumienie tylko jednego rodzaju ataku DDoS niczego specjalnie nie zmienia. Aplikacja jak nie działała, tak dalej nie działa.

Protonmail był ofiarą grupy hakerskiej, która posiada szerokie spektrum ataków DDoS i potrafiłą używać ich jednocześnie. Jak to wyglądało w poszczególnych dniach, przedstawia poniższa grafika.

Podsumowanie

Analiza przypadku Protonmail wykazuje, że kompleksowa ochrona przed atakami DDoS wymaga bardzo zaawansowanego systemu. Nie wystarczą domorosłe narzędzia, które są w stanie wychwycić jedynie pewną grupę ataków aplikacyjnych czy sieciowych. Tylko kompletne rozwiązanie jest w stanie zapewnić pełną protekcję dla serwisu internetowego czy łącza.

Przykład Protonmail pokazuje jak różnorodne są ataki, a w dodatku realizowane są równolegle. A to oznacza, że tylko profesjonalne, zaawansowane i wydajne systemy są w stanie przeanalizować taki ruch, wyłuskać wszystkie typy ataków i uruchomić procesy obrony przed każdym z nich w danej chwili.

DataSpace do ochrony swoich klietnów używa identycznego systemu, którego możliwości i wydajność gwarantuje kompleksową ochronę.

I cóż z tego, że Protonmail zawiadomił szwajcarski CERT, policję i wszelkie instytucje zajmujące się cyberbezpieczeństwem. Żadna z nich nie świadczy usługi ochrony przed atakiem DDoS – jedyne co robi to prowadzi czynności informatyki śledczej, aby zidentyfikować atakujących i uruchomić procedury ujęcia sprawców. Tylko, że takie działanie nie pozwala na spokojne i stabilne działanie aplikacji internetowych.