DDoS jest skrótem od angielskiego Distributed Denial of Service, co można przetłumaczyć jako „rozproszoną odmowę usługi”. Jest to odmiana ataku DoS (Denial of Service), czyli ataku na system komputerowy lub usługę sieciową w celu uniemożliwienia działania. Różnica polega na tym, że atak DDoS przeprowadzany jest z więcej niż jednego źródła, za którymi może stać grupa osób, botów albo innych zainfekowanych systemów. Z tego artykułu dowiesz się o tym jakie są rodzaje takich ataków a przede wszystkim jak chronić się przed atakiem DDoS.

Spis treści

Co to jest atak DDoS?

Termin ten pojawił się pod koniec XX wieku – jeden z pierwszych, naprawdę poważnych ataków DDoS został przeprowadzony w sierpniu 1999 roku na Uniwersytecie Minnesoty, kiedy to użycie narzędzia zwanego Trinoo (lub też trin00) spowodowało wyłączenie uniwersyteckiej sieci komputerowej na ponad dwa dni. Trinoo było złożone z sieci zainfekowanych maszyn zwanych „Masters” i „Daemons”. Atakujący wysyłał instrukcje DoS do kilku maszyn „Masters”, następnie te przekazały instrukcję setkom „Daemonów” rozpoczynając zalanie pakietami UDP docelowego adresu IP. Atak został w ten sposób „schowany” za adresami IP „Deamonów”, których właściciele nie mieli pojęcia, że zostały wykorzystane do ataku.

Motywacja i skutki

Wynikiem ataku DDoS jest najczęściej uniemożliwienie zwykłym użytkownikom dostępu do jakiejś usługi, korzystania z niej. Podczas DDoS sieć atakujących może wygenerować taką liczbę zapytań lub też wygenerować zapytanie w taki sposób, który spowoduje wyczerpanie zasobów infrastruktury sieciowej, systemu lub aplikacji serwującej usługę.

Podstawowym celem ataku DDoS nie jest więc włamanie i kradzież informacji, ale spowolnienie lub wyłączenie działania usługi. Motywacją do przeprowadzenia takiego ataku jest różnorodna, może to być zwykła zabawa i testowanie wytrzymałości danego systemu, ale także może to być zysk finansowy lub ideologia.

Ataki DDoS dotykają wszystkich sektorów usług internetowych: od rządowych, poprzez finansowe, dostawców Internetu, e-commerce po serwisy gamingowe. Cyberprzestępca może oczekiwać strat finansowych lub utraty reputacji konkurencji, zapłaty okupu za wyłączenie ataku, sam atak może być rodzajem „zasłony dymnej” dla innego nielegalnego działania, grupy użytkowników mogą w ten sposób próbować wpływać na decyzje polityczne i pobudzać określone ruchy społeczne.

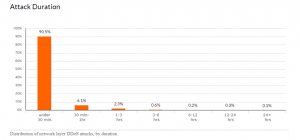

Ile trwa DDoS?

Niezwykle istotnym aspektem ataku DDoS poza samą destabilizacją usługi lub systemu, jest czas jego trwania. Najnowsze dane (z 2017 r.) pokazują, że zdecydowana większość ataków trwała krócej niż 3 godziny.

Mimo, że w ostatnim czasie spada średni czas trwania ataku DDoS, to nadal zdarzają się ataki trwające kilka dni. Rośnie za to, niestety, zagrożenie atakami przeprowadzanymi za pomocą „Internetu rzeczy” (IoT),czyli wszelkich urządzeń podłączonych do Internetu od drukarek firmowych, kamer IP po sprzęt AGD.

Jak wygląda atak DDoS?

Wiemy już, że atak DDoS polega na najczęściej na tym, że pewna liczba urządzeń podłączonych do Internetu próbuje zalać jakąś usługę, np. stronę internetową, dużą ilością połączeń w danym czasie. Organizacja VideoLAN (tej od popularnego playera VLC) zwizualizowała taki atak na swoje serwery na poniższym filmie: https://www.youtube.com/watch?v=hNjdBSoIa8k

Każda kolorowa piłka to żądanie, o tym samym kolorze co nazwa hosta, który ją wysłał. Nietrafiona piłka to żądanie, którego obsłużenie przez serwer się nie powiodło. Jak widać DDoS atakuje stronę w jednym konkretnym punkcie, uniemożliwiając prawidłowym żądaniom otrzymanie odpowiedzi.

Rodzaje ataków DDoS – podział, ze względu na używane oprogramowanie.

Do przeprowadzenia ataku DDoS używa się niezliczonego oprogramowania. Do najpopularniejszych należą:

- LOIC (Low Orbit Ion Cannon) najczęściej wykorzystywany program przez początkujących „hacktywistów” do prostego floodowania ruchu TCP, UDP i HTTP. Grupa Anonynmous często używa tego narzędzia do przypuszczania skoordynowanych ataków.

- HOIC (High Orbit Ion Cannon) powstało w “odpowiedzi” na zamknięcie witryny Megaupload.com przez amerykański departament sprawiedliwości. Posiada prosty interfejs graficzny pozwalający w łatwy sposób masowo wysyłać żądania GET i POST HTTP. Również wykorzystywany przez „hacktywistów”.

- hping3 to konsolowy program podobny do narzędzia ping. Oferuje jednak znacznie więcej funkcji niż wysyłanie żądań ICMP Echo Request. Hping3 wspiera protokoły TCP, UDP, ICMP i RAW IP, skanowanie portów i spoofowanie adresów IP.

- R-U-Dead-Yet (R.U.D.Y.) to aplikacja do wykonywania ataków typu low and slow. Narzędzie wykorzystuje wbudowane formularze atakowanej witryny i wysyła żądanie HTTP POST z niepoprawną długością nagłówka „content-length”, a następnie wstrzykuje do formularza informacje zawarte w małych, jednobajtowych pakietach w danym czasie. Informacje są nie tylko niewielkie, ale także wysyłane w powolnym tempie, co powoduje utworzenie wielu zalegających wątków aplikacji, a dzięki długiej zawartości w nagłówku uniemożliwia serwerowi zamknięcie połączenia. Wynikiem tego jest przepełnienie tablicy połączeń serwera i spowodowanie jego niedostępności. Inne programy, takie jak Slowloris, PyLoris są również wykorzystywane do ataków typu low and slow.

- Mirai jest jednym z najnowszych narzędzi wykorzystywanych do ataków DDoS poprzez tzw. „Internet rzeczy”. Instaluje się na urządzeniach z domyślnymi hasłami, łączy się z serwerami IRC i czeka na sygnał do ataku. Mirai atakuje serwery DNS doprowadzając do ich przeciążenia. Kiedy już się tak stanie, to zapytania są przesyłane dalej, do momentu, w którym żaden DNS nie ma możliwości obsłużenia żądania. Malware jest bardzo łatwy do wykrycia przez oprogramowanie antywirusowe i nawet nie stara się przed nim ukryć – urządzenia IoT najczęściej nie są w taki sposób zabezpieczone, ponieważ nikt nie założył takiej potrzeby.

Pomijając to, jakie narzędzia są używane do przeprowadzenia ataku, istnieje również możliwość skorzystania z bogatej oferty wykonania tzw. stres testów i wynajęcia łatwo, szybko i tanio usługi DDoS. Możemy tutaj mówić o modelu DDoS as a Service ponieważ, żeby przypuścić atak z użyciem wynajętego botnetu nie musimy takiej usługi szukać jedynie w tzw. Dark Webie…

Zagrożenie z urządzeń z Androidem

Wartym odnotowania jest również zagrożenie płynące z urządzeń z Androidem, który jest obecnie najpopularniejszym systemem operacyjnym na świecie. Czy pobierając aplikację z oficjalnego sklepu jesteśmy tak naprawdę pewni jej bezpieczeństwa?

Okazuje się, że niekoniecznie. Odkryty niedawno WireX Android DDoS Botnet składa się z zarażonych urządzeń, na których zostały zainstalowane złośliwe aplikacje pobierane bezpośrednio ze sklepu Google Play służące do przeprowadzania zmasowanych ataków DDoS na warstwie aplikacji. Szacuje się, że botnet tworzy już ponad 120 000 smartfonów z Androidem. W sklepie Google Play wykryto ponad 300 złośliwych aplikacji, wiele z nich było rzekomo mediami, odtwarzaczami video, dzwonkami lub managerami pamięci masowej.

Co grozi za atak DDoS?

Wspominaliśmy już o łatwości z jaką można wykonać atak DDoS, choćby za pośrednictwem dostępnych online stres testów. Pytanie kolejne brzmi jakie konsekwencje prawne mogą dotknąć osoby przeprowadzające taki atak? Krótko mówiąc, czy DDoS jest karalny i co za niego grozi?

Niezależnie od metody ataku podstawowym jego celem jest uniemożliwienie atakowanej maszynie lub usłudze komunikacji z innymi uczestnikami Internetu. W związku z takim działaniem zastosowanie mają art. 268 – 269a Kodeksu karnego. Ustawodawca przewidział karę w wysokości nawet do 8 lat pozbawienia wolności, w zależności od rodzaju usług, które zostały zaatakowane. Co do zasady ściganie przestępstwa spowodowanego atakiem DDoS następuje na wniosek pokrzywdzonego.

Oczywiście atak DDoS łączy się także z odpowiedzialnością cywilną sprawcy, czyli np. odpowiedzialność za straty materialne poniesione przez ofiarę w drodze powództwa cywilnego.

DDoS Monitoring

Skąd więc wiemy czy jesteśmy ofiarą ataku DDoS? Poza oczywistymi skutkami ataku, czyli wyłączeniem serwowanej usługi lub jej ewidentnym spowolnieniem, trudno jest od razu „zauważyć” atak DDoS. Przecież w normalnych warunkach nikt nie przegląda bez przerwy swojej strony i zanim się sami zorientujemy, że staliśmy się celem ataku, powiadomią nas o tym klienci mający problem z poprawnym działaniem usługi. Poza tym w pierwszym odruchu sprawdzamy stan usługi, obserwując wysoki ruch sieciowy i wyczerpujące się zasoby sprzętowe. Efektem tego jest nawet kilkugodzinny okres bez poprawnej diagnozy, a co za tym idzie rozwiązania problemu.

Najlepszym wyjściem jest bezustanna i automatyczna analiza ruchu do usługi oraz jej zewnętrzny monitoring i pomiar czasów odpowiedzi. Odpowiednie skonfigurowanie alertów może przyczynić się do wykrycia ataku z minimalnym opóźnieniem. Analiza ruchu opiera się na badaniu ruchu do usługi, adresów IP, tempa przesyłania pakietów, ich wielkości, portów źródłowych i docelowych i wielu innych parametrów ruchu sieciowego.

Ochrona przed DDoS

W jaki sposób bronić się przed DDoSem? Ochrona powinna w taki sposób neutralizować ataki, żeby usługa była bez przerwy dostępna dla użytkowników. Blokowanie nielegalnego ruchu odbywa się w sposób transparentny dla wszystkich stron procesu komunikacji. Jedną z najskuteczniejszych form ochrony przed DDoS jest metoda oparta na behawioralnej analizie ruchu, która jest odporna na najświeższe, nieznane jeszcze ataki – w przeciwieństwie do ochrony opartej na bazie sygnatur, najczęściej nawet aktualizowanej.

Skutki biznesowe ataków DDoS

Poza technicznymi skutkami ataku, czyli w najgorszym wypadku niedostępnością usługi w danym czasie, DDoS to często także straty finansowe i wizerunkowe. Do najczęstszych konsekwencji zaliczyć można:

- utrata dostępu do krytycznych danych

- utrata możliwości sprzedażowych

- straty na reputacji

- utrata możliwości biznesowych

- utrata zaufania u klientów

- zwiększone koszty ubezpieczenia

Zarządzając własnym środowiskiem usług warto więc wziąć pod uwagę zabezpieczenie przed atakami DDoS, żeby uniknąć ich wielowymiarowych następstw.